- contact@africacybersec.com

- Toronto - Canada, Abidjan - Côte d'Ivoire, Accra - Ghana, Ouagadougou - Burkinafaso, Pretoria - South Africa, Yaoundé - Cameroun, Windhoek - Namibia

- 702-744-5754

Introduction à la Cybersécurité; Cheminement de carrière en Cybersécurité; Certificat de cybersécurité vs diplômes de Cybersécurité; Modèle de compétences en Cybersécurité; Langage de Cybersécurité.

Confidentialité, intégrité et disponibilité; Contrôles de Cybersécurité; Types de Vulnérabilités; Types d'Attaques.

Introduction; Politiques, plans et procédures de sécurité; Analyse de l'impact des affaires; Procédures de réponse aux incidents; Concepts de base Forensics; Reprise après Sinistre et Continuité.

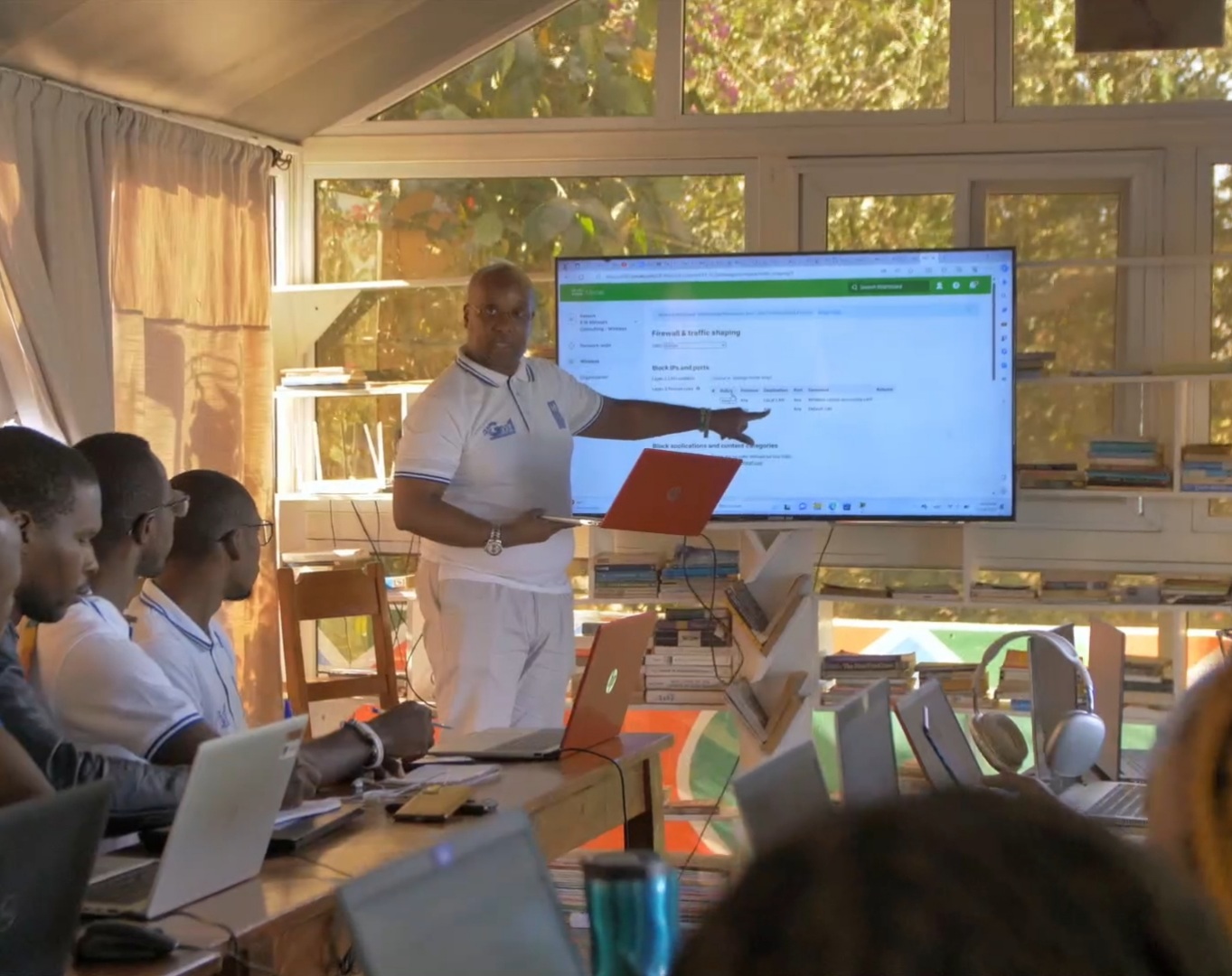

Bases des Réseaux Informatiques; Modèle OSI; Installer et configurer les composants réseau, matériels et logiciels; Firewalls, ACL, IDS, IPS, NAC, VPN et DLP; Outils logiciels pour évaluer la sécurité d'une organisation; Déployer un Appareil Mobile en toute sécurité; Mettre en œuvre des protocoles sécurisés.

Introduction au cloud computing; Types de cloud computing (SaaS, PaaS, IaaS); Défense en profondeur; Concepts d’Architecture de la Cybersécurité; Types de Normes.

Identification, Authentification et Autorisation; Authentication, Authorization and Accounting (AAA); Services d'Authentification (LDAP, RADIUS, TACACS+, SSO, SAML, OAUTH, openID Connect, PAP, CHAP, MS-CHAP); Contrôles de Gestion des Identités et des Accès. Modèles de Contrôle d'Accès

Top 10 des risques et vulnérabilités des applications Web OWASP; Vise à sensibiliser les développeurs à la sécurité des applications Web; Répertorie les vulnérabilités de sécurité les plus critiques pour les applications Web.

Introduction aux Concepts de la Cryptographie; Cipher (BCE, CBC, CTM, GCM); Algorithmes Cryptographiques (Symétriques et Asymétriques); AES, DES, 3DES; WEP, WPA, WPA2, CCMP, TKIP, EAP, RADIUS, SSO.

Hypervisor (VirtualBox); Virtual Machines (Kali Linux); Network Scanning (Nmap); Vulnerability Scanning (Qualys & Tenable Nessus); Metasploitable2 & Matasploitable3; Interception Proxy (Burp Suite); Packet Capture (Wireshark); Security Information & Event Management (SIEM) - Splunk; Incident Management (FireHydrant).